Вирусы, передающие электронную «начинку» банкоматов, — явление не через чур распространенное, исходя из этого появление новых образцов аналогичного ПО неизменно приводит к интересу экспертов. В распоряжении вирусных аналитиков компании «Доктор Web» показался пример троянца Trojan.Skimer.19, талантливого инфицировать банкоматы одного из зарубежных производителей, применяемые бессчётными банками в России и Украины.

Это уже третий тип банкоматов, на каковые ориент! ированы троянцы семейства Trojan.Skimer. В соответствии с имеющейся у «Доктор Web» информации, организованные преступниками атаки на банковские совокупности с применением Trojan.Skimer.19 длятся и сейчас.

Главный вредоносный функционал этого троянца, как и его прошлых модификаций, реализован в виде динамической библиотеки, которая хранится в NTFS-потоке другого вредоносного файла, детектируемого противовирусным ПО Dr.Web как Trojan.Starter.2971. В случае если в инфицированной совокупности употребляется файловая совокупность NTFS, Trojan.Skimer.19 кроме этого хранит собственные файлы изданий в потоках — в эти издания троянец записывает треки банковских карт, и ключи, применяемые для расшифровки информации.

Заразив ОС банкомата, Trojan.Skimer.19 перехватывает нажатия клавиш EPP (Encrypted Pin Pad) в ожидании особой комбинации, с применением которой троянец активируется и может выполнить введенную преступником на клавиатуре команду. Среди делаемых команд возможно перечислить следующие:

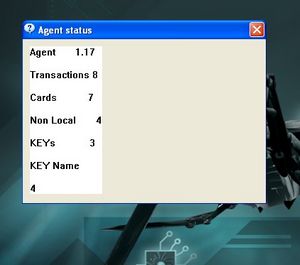

сохранить лог-файлы на чип карты, расшифровать PIN-коды;удалить троянскую библиотеку, файлы изданий, «вылечить» файл-носитель, перезагрузить совокупность (преступники два раза отдают команду инфицированному банкомату, второй раз – не позднее 10 секунд по окончании первого);вывести на дисплей банкомата окно со сводной статистикой: количество выполненных транзакций, неповторимых карт, перехваченных ключей и т. д.;

стереть с лица земли все файлы изданий;перезагрузить совокупность;обновить файл троянца, вычисляв исполняемый файл с чипа карты.

Последние предположения Trojan.Skimer.19 смогут активироваться не только посредством напечатанного на клавиатуре банкомата кода, но и с применением особых карт, как и в более ранних вариантах программ-троянов данного семейства.

Для расшифровки данных Trojan.Skimer.19 использует или встроенное ПО банкомата, или собственную реализацию симметричного метода шифрования DES (Data Encryption Standard), применяя ранее перехваченные и сохраненные в издании ключи.

Экспертам компании «Доктор Web» известно пара вариантов библиотеки, в которой реализован вредоносный функционал троянца, отличающихся комплектом реализуемых функций. Все они удачно детектируются и удаляются противовирусным ПО Dr.Web.

Тэги:Взлом/хакОтчеты компаний

Источник: SmartPhone.ua

Увлекательные записи:

- Практичные аксессуары для мобильных телефонов

- Правила создания успешного приложения для android

- Правильно располагаем роутер

7 октября 2009

7 октября 2009  smart

smart  Рубрика:

Рубрика:  Метки:

Метки: